Kippo ssh honeypot – 1ª parte – Instalação e configuração

Introdução

A segurança na Internet é um dos tópicos mais falados nos dias de hoje, mas a maior parte das pessoas não tem noção do que se passa realmente quando tem uma máquina ligada directamente à Internet. Uma máquina, seja desktop ou servidor, é composta por serviços e esses serviços para funcionar, muitas vezes estão “à escuta” de ligações na placa de rede. Quando isso acontece, podemos dizer que a máquina está exposta, visto que, caso não exista uma firewall com regras, qualquer máquina pode tentar-se ligar a esse serviço.

Os serviços, a maior parte das vezes, são feitos com bastante cuidado, fazendo com que eles só façam uma série de funcionalidades muito limitadas às funcionalidades que pretendam dar. No entanto, é impossível prever todo o tipo de cenários e pode acontecer que devido a uma falha de segurança, se consigam ultrapassar os limites pretendidos.

A Internet, no aspecto de controlo, é um pouco o Oeste Selvagem e constantemente há quem, de uma forma automática ou não, faça scans a conjuntos de redes à procura de serviços com vulnerabilidades, para tomarem proveito dessas mesmas deficiências. Neste artigo, vou mostrar como se instala, configura e analisa uma honeypot com um serviço de ssh pouco seguro.

Uma honeypot, para quem não conheça, é software que para alguém externo tem um conjunto de problemas de segurança, mas que na verdade, procura analisar os diferentes ataques que são feitos a esse mesmo software. O objectivo é ver e analisar o que acontece quando se tem um serviço com problemas de segurança. Apesar de para alguém externo ser software que se pode tomar proveito, na realidade as falhas de segurança são virtuais e o software só está a imitar esses mesmos problemas. É como atirar um isco falso a um peixe para ver o que acontece quando ele o apanha. A razão para se criar um honeypot pode ser a simples curiosidade, ou uma análise de segurança, ou mesmo distrair atacantes do alvo real.

Para simularmos um serviço de ssh pouco seguro a nível de passwords, vou usar um software disponível para o mundo Linux, chamado Kippo e para analisar os resultados, vou usar o Kippo-Graph.

Neste primeiro artigo será explicado como instalar e configurar o Kippo. Num segundo artigo serão mostrados os resultados de correr este honeypot ao fim de um mês.

Instalação e configuração

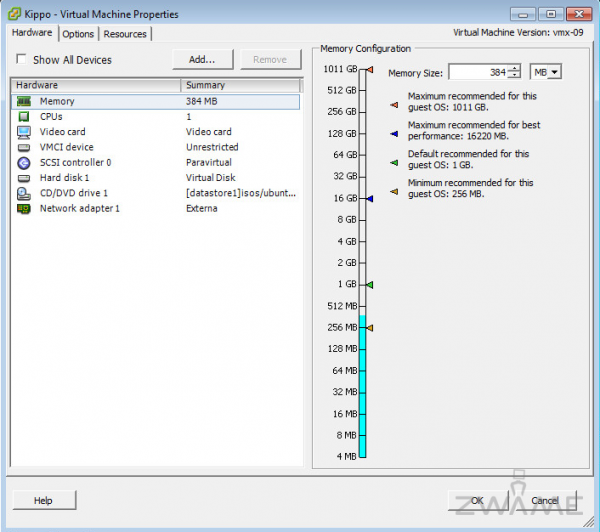

Para ter uma máquina com o Kippo a servir de honeypot de ssh, aconselho a que se instale numa máquina virtual, de preferência que esteja ligada 24 sobre 24 horas à Internet.

A vantagem de se instalar numa máquina virtual, é que precisa de poucos requisitos e está isolada de tudo o resto.

A nível de requisitos, quase qualquer coisa serve. A máquina vai passar grande parte do tempo em idle e mesmo quando há ligações por ssh, o load é muito baixo.

Para este artigo, criei uma máquina com 1 core, 384 MB de RAM e 10 GB de disco. Em relação ao espaço em disco, um atacante pode fazer upload de ficheiros e isso pode ocupar algum espaço. Também são criados logs e é mantida uma base de dados com mysql que todos os dados. Seja como for, penso que 10 GB é mais que suficiente para a maior parte dos casos.

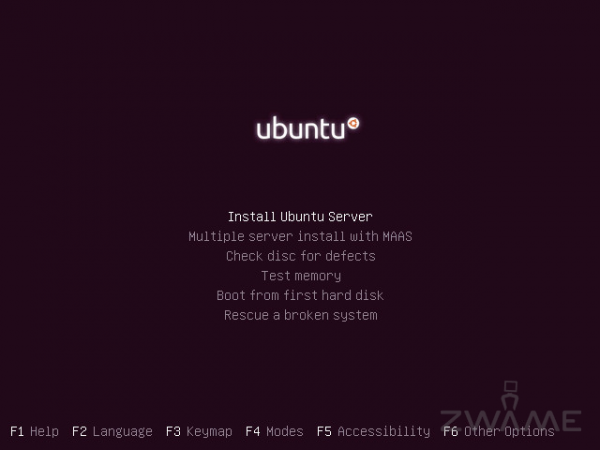

Para sistema operativo, escolhi o Ubuntu 12.04 Server. Não é preciso instalar Ubuntu para ter o Kippo a funcionar. Simplesmente foi a opção que escolhi. Outro *nix pode ser usado com o mínimo de dificuldade.

A instalação é como outra qualquer do Ubuntu Server. Poucas modificações se têm que fazer.

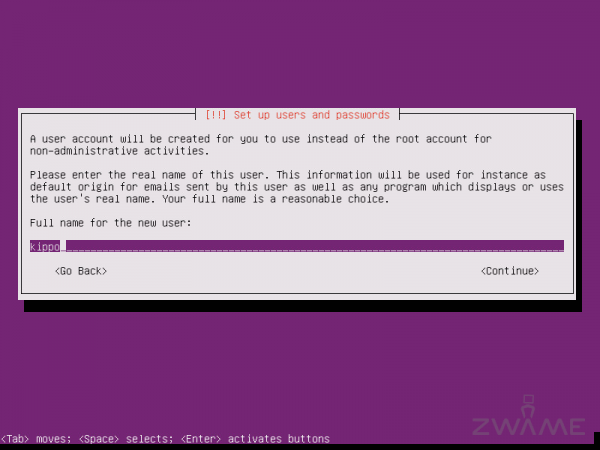

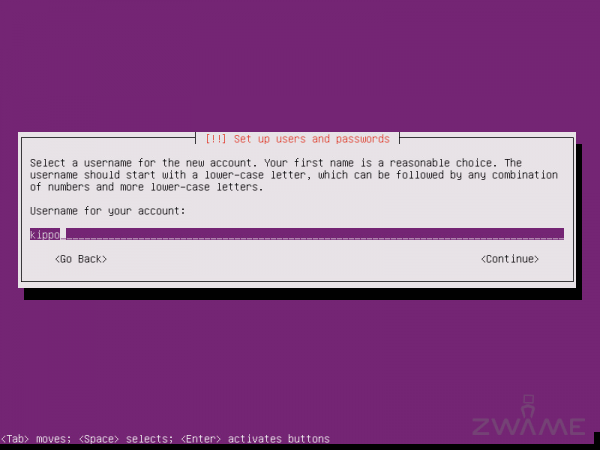

O Kippo corre com um utilizador que não tenha privilégios de root, por isso durante a instalação do Ubuntu Server, deve-se criar como utilizador, um que tenha um nome apropriado. Por exemplo, “kippo” no nome…

…e “kippo” no username.

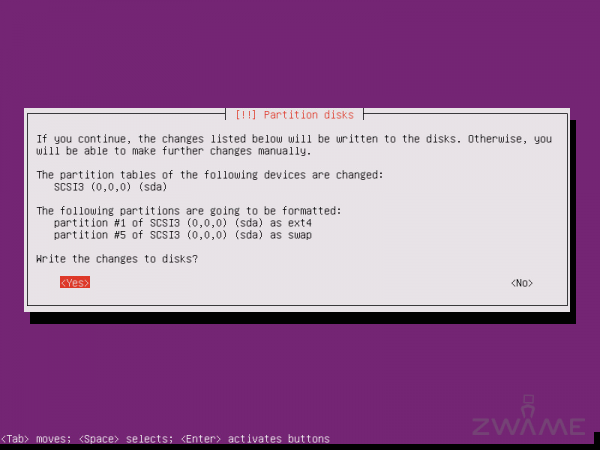

A nível de partições, pode-se deixar o que está por default.

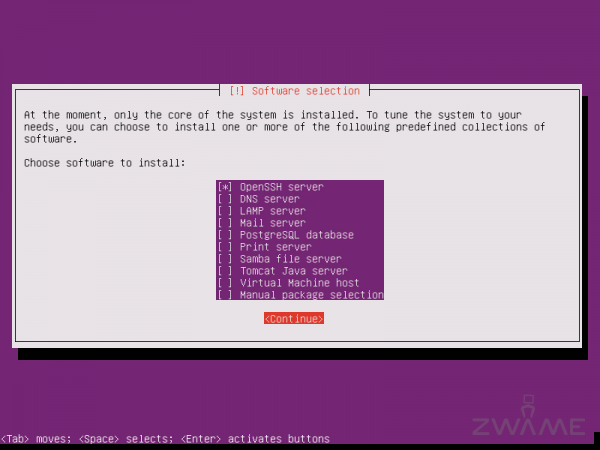

Na instalação, se queremos aceder remotamente à máquina, deve-se instalar um verdadeiro serviço de ssh, com o OpenSSH Server.

Como vamos ter dois serviços à escuta de ssh, um verdadeiro e outra a honeypot, há duas hipóteses. Colocar o OpenSSH Server à escuta noutra porta, que não a 22 e colocar o Kippo na 22 ou o contrário, sendo que como é sempre preferível o Kippo estar à escuta na Internet na porta 22, pode-se fazer um port forward no router que traduza a porta 22 para uma porta que não seja a 22 da rede interna. Mais à frente vou usar esse cenário, em que o Kippo vai estar à escuta dentro da rede interna, na porta 2222, mas para fora, o router tem aberto a porta 22.

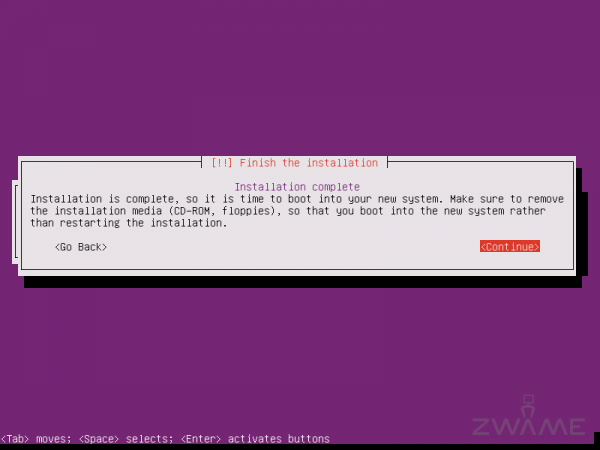

No fim da instalação, é só efectuar um restart.

Depois de efectuado o reboot, devemos entrar na máquina com o utilizador “kippo”.