Utilização e administração

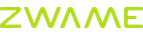

A primeira coisa a fazer é aceder ao ip da rede verde, por web browser com https à porta 444. Ex: https://ip:444. É preciso colocar o login e password de admin, definido na instalação.

À entrada, temos opções e informações básicas, como o reboot e shutdown, o nome e IPs da máquina e sobre o serviço da proxy. Se configurarmos VPNs, também irá aparecer no quadro de entrada.

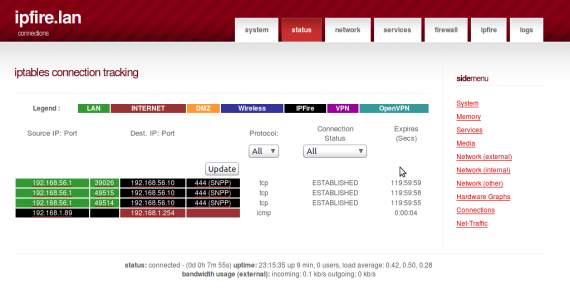

Na parte inferior da página, em qualquer página, temos informações de status, uptime e bandwidth usage do interface externo.

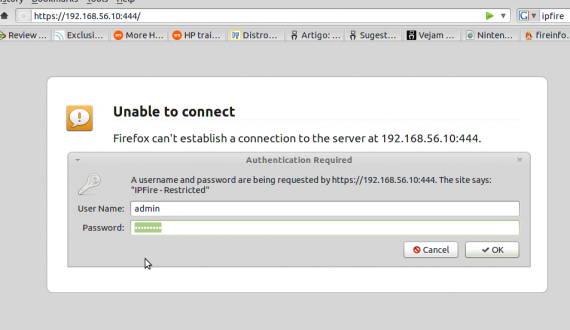

Do lado direito, a primeiro opção importante é do acesso ssh. Se queremos acesso, tcp forward, o tipo de autenticação e em que porta fica (22 ou 222). Temos também a fingerprint das chaves.

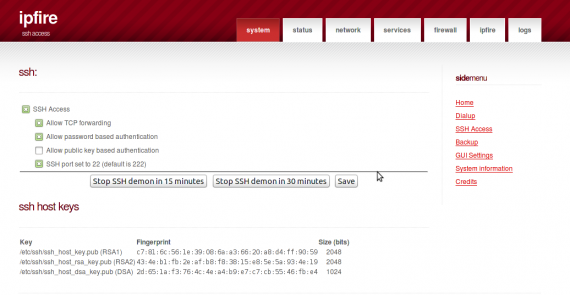

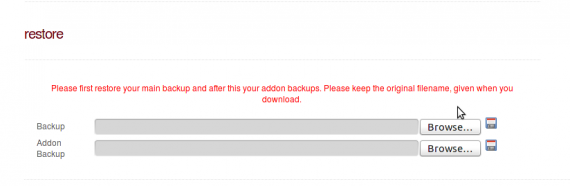

Temos a parte de backup do sistema e de add-ons que se tenham colocados (há uma parte mais à frente onde se podem instalar add-ons). Podemos fazer o backup para um iso, que é muito interessante ou para um ficheiro tar.gz.

Na parte inferior, pode-se fazer o restore do backup principal e dos add-ons.

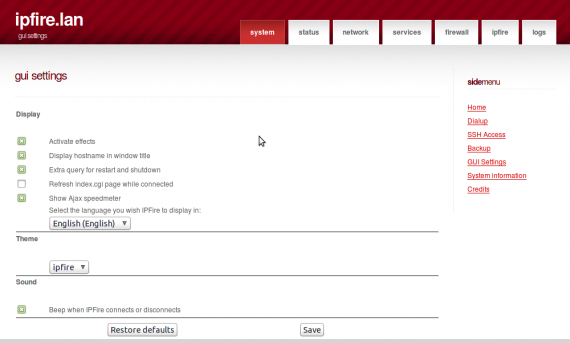

O GUI settings não tem nada de muito importa. Pode-se mudar a skin e colocar na parte superior do browser o nome do servidor, que pode dar jeito se tivermos mais que um IPFire.

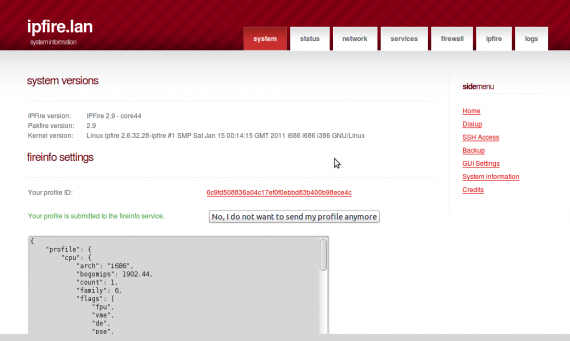

O system information é interessante. Dá-nos a versão do IPFire e kernel e o nosso hardware em formato de texto. Há a possibilidade de fazer upload destes dados para o IPFire, onde temos acesso a todo o hardware que estamos a usar, se é suportado e a percentagem de pessoas que estão a usar o mesmo hardware. Por exemplo, 18% das instalações de IPFire, usam Intel Pro/1000, que recomendo vivamente.

É fornecido também um banner, com os principais dados, que se pode colocar, por exemplo na assinatura de um site. Se é usual colocar dados de uma firewall, visível para todos, é algo discutível.

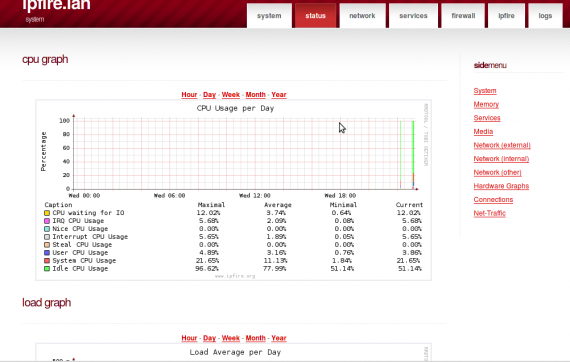

Já no tab de “Status”, podemos ver gráficos de sistema, como por exemplo o uso do processador de forma histórica.

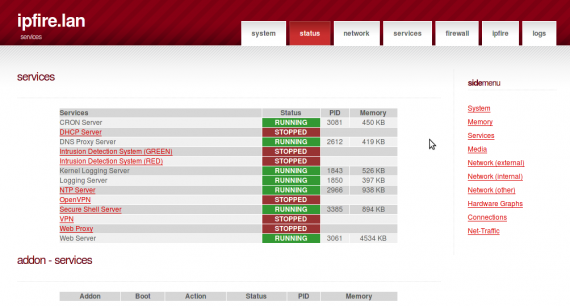

Os serviços que temos ligados, de sistema e de add-ons instalados.

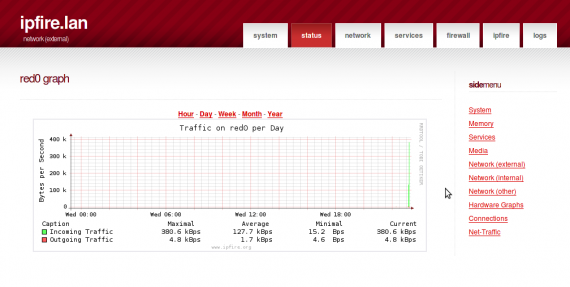

O tráfego na rede externa, de forma histórica.

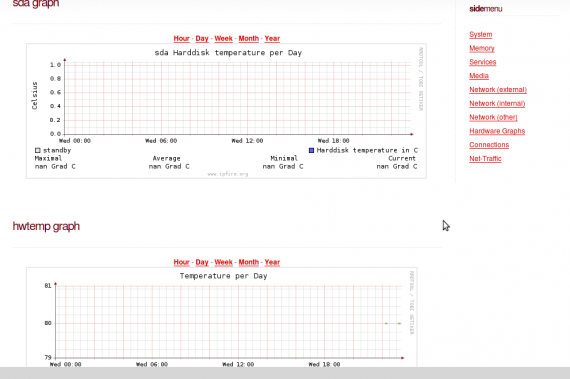

A monitorização da temperatura do processador e disco rígido.

As ligações a nível da rede, em real time, que pode ser muito útil para ver problemas.

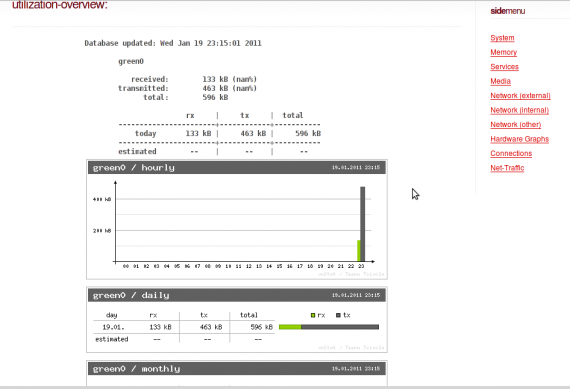

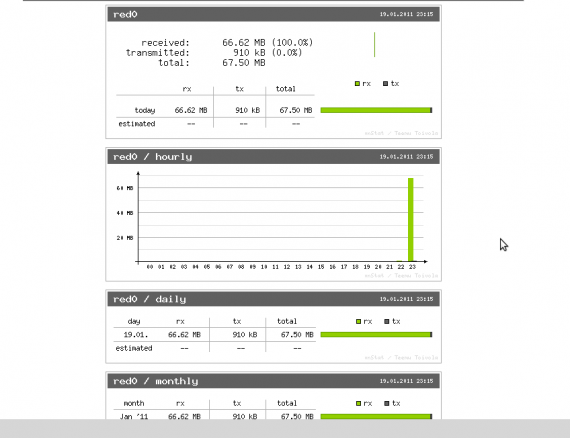

Um report, por exemplo da rede verde, diário, mensal, etc.

O mesmo report, para a rede vermelha.

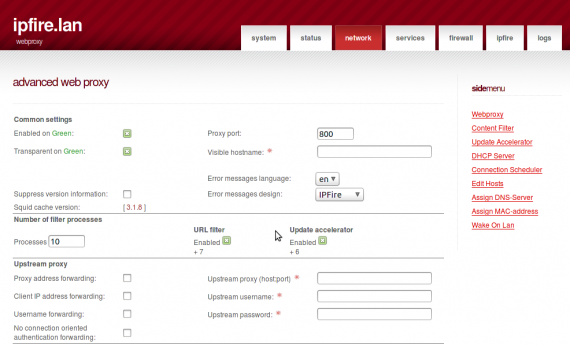

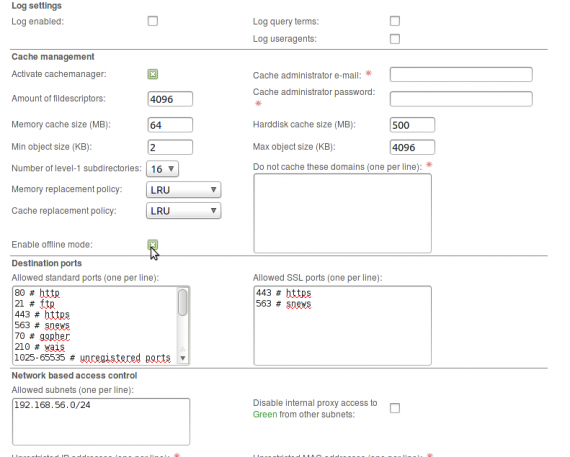

No tab “Network”, temos logo as opções de proxy, que usa o squid por trás. De referir que as opções de proxy são dezenas, mas no início temos as mais básicas, como ligar ou não o serviço, em que porta corre, se queremos que seja transparente ou não, etc.

Mais opções de proxy, como os logs, cache, controlo de portas de destino e redes que podem aceder pela proxy.

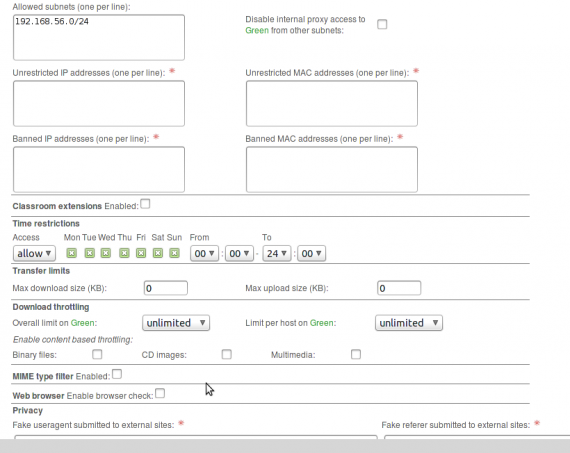

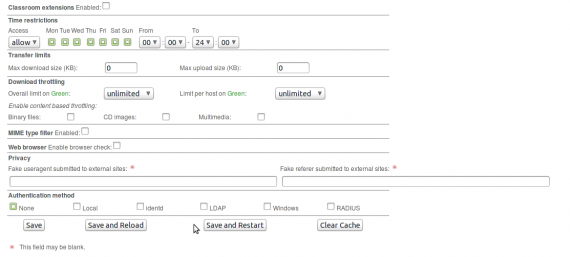

Ainda mais opções de proxy, como IPs banidos, restrições de tempo, bandwidth throttling, mime type, verificar web browsers, privacidade, etc.

Para acabar, temos também vários métodos de autenticação na proxy.

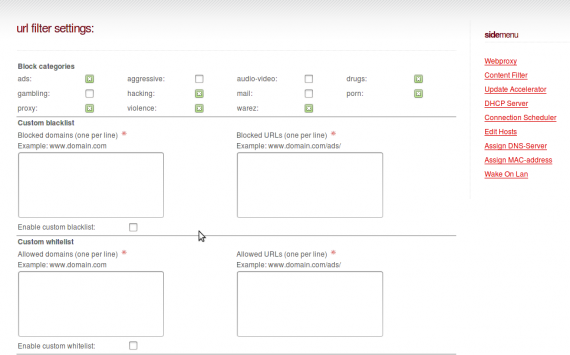

Na parte do content filter, que também está ligado com o serviço de proxy, podemos selecionar categorias que queremos ver barradas ou criar black e white lists.

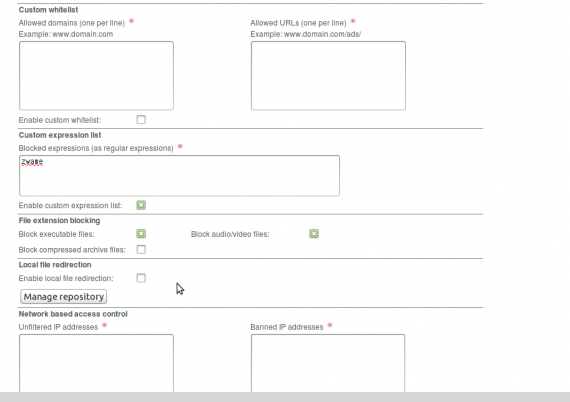

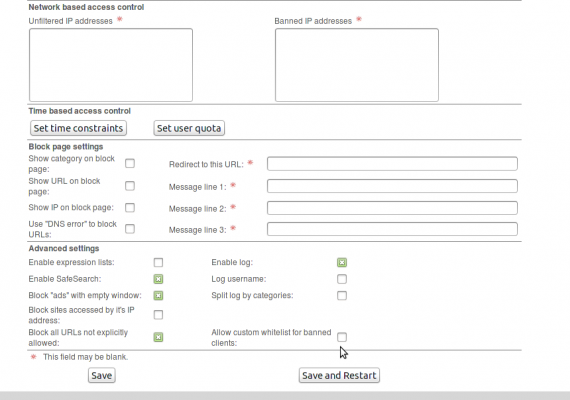

Podemos bloquear expressões, extensões de ficheiros, como executáveis e vídeos, redireccionamento para estes casos e excepções ou barramento de IPs para estas regras.

Temos também opções de bloqueio, por páginas e opções avançadas, como safesearch ou bloquear publicidade com janelas vazias.

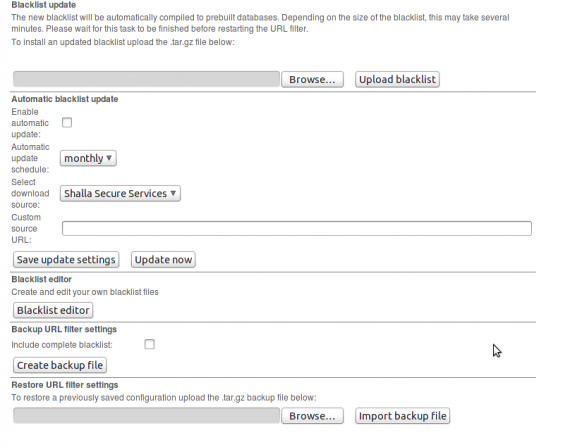

Podemos automaticamente ter um serviço que de X em X tempo, actualiza a blacklist e que pode ser feito download de diversos sites que fornecem essas listas. Podemos também editar essas listas.

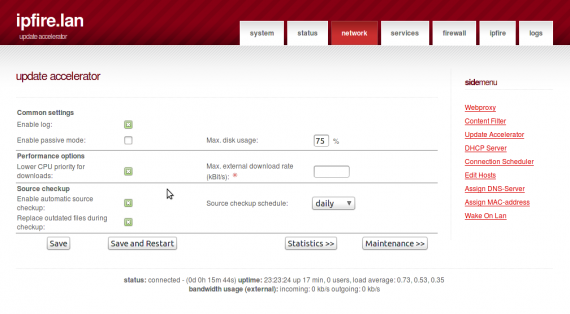

Temos uma parte de update accelarator. Este serviço foi criado, quando são lançados grandes updates, por exemplo pela Microsoft ou Adobe, em que todos os clientes estão a fazer download e por isso ele cria uma cache dos updates, com o objectivo de reduzir o load na rede que acede à internet.

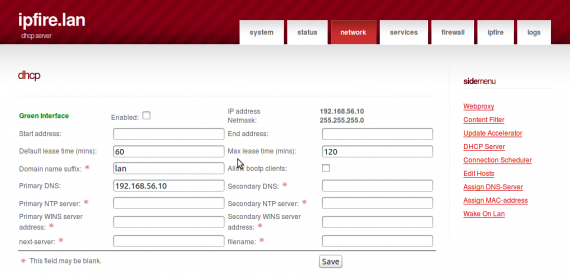

Temos também um serviço de DHCP na rede verde, em que temos as opções mais usadas neste ecrã, como a passagem dos servidores de DNS, Ntp, Wins. Serviço de bootp, etc.

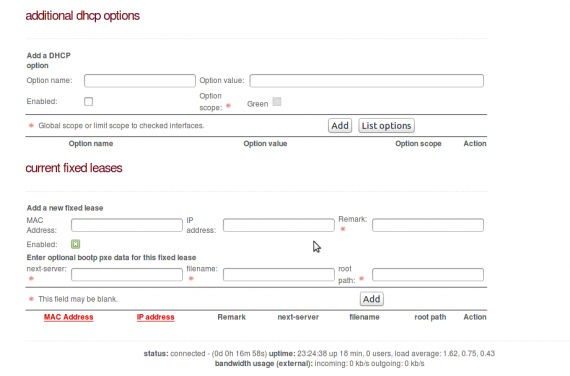

Mais opções de DHCP, em que pelo formulário, podemos passar opções mais avançadas ao servidor e fixar um IP por mac address.

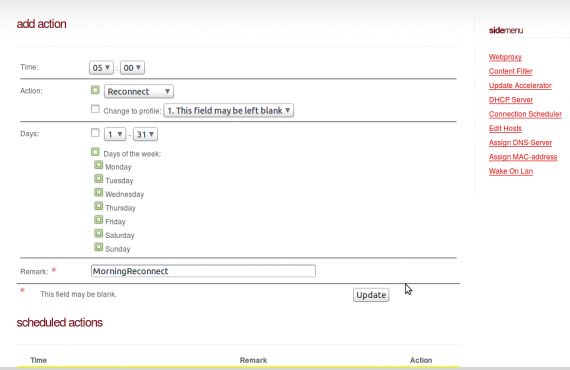

No Connection Scheduler, podemos programar passar acções a nível de ligação, como fazer um reconnect às 5:00.

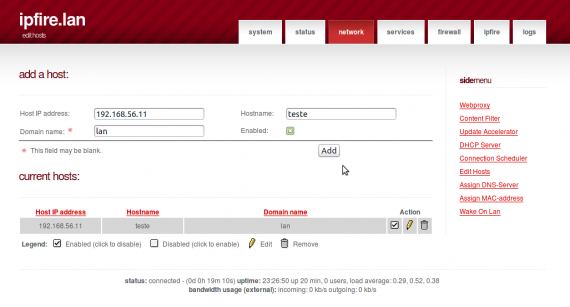

Adicionar hosts fixos ao ficheiro de hosts, que se sobrepõe ao serviço de DNS.

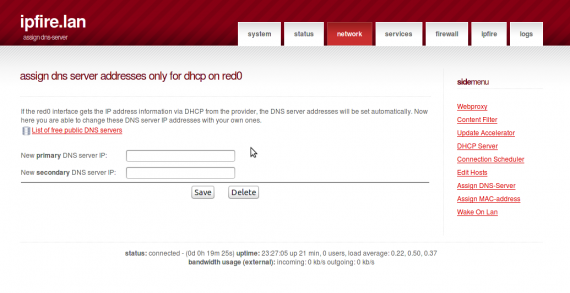

Opções de servidores de DNS para o interface vermelho para serem usados pelo DHCP.

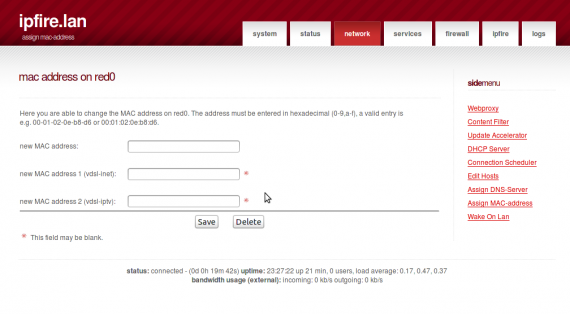

Podemos alterar o mac address, da placa que está na rede vermelha.

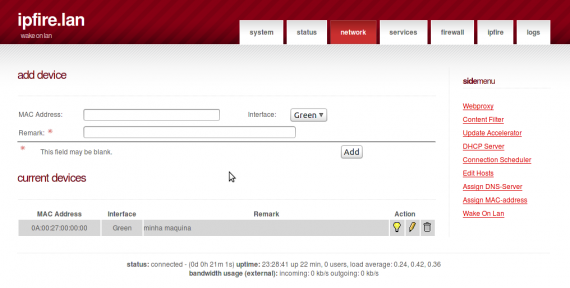

Podemos adicionar um dispositivo, que esteja na nossa rede e que tenha um mac address, com uma observação, para se saber o que é.

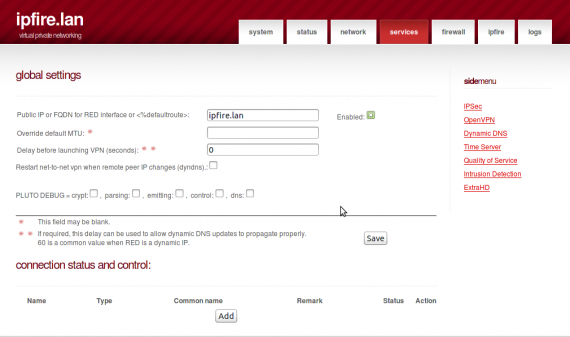

Passando para o tab de “Services”, começamos por ter as opções gerais para criar uma VPN por Ipsec.

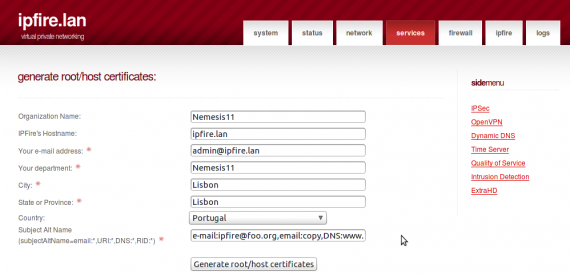

Onde temos que gerar um certificado root.

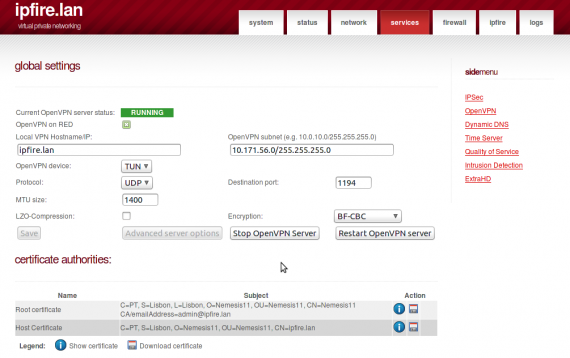

Além de Ipsec, podemos configurar um servidor de Openvpn, outra solução, talvez mais simples de VPN. Neste caso, também temos diversas opções, para afinarmos como queremos o serviço.

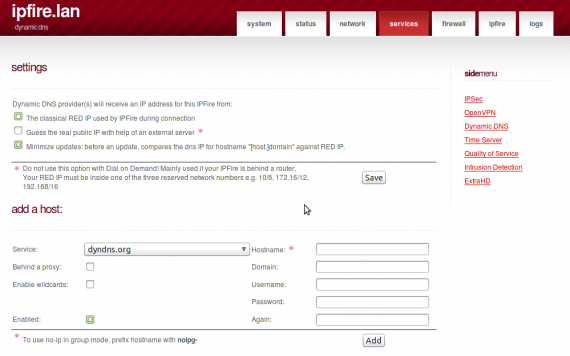

Neste local, temos opções de serviços de DNS dinâmico, em que temos mais de 10 serviços que podemos escolher, por isso não há falta de escolha.

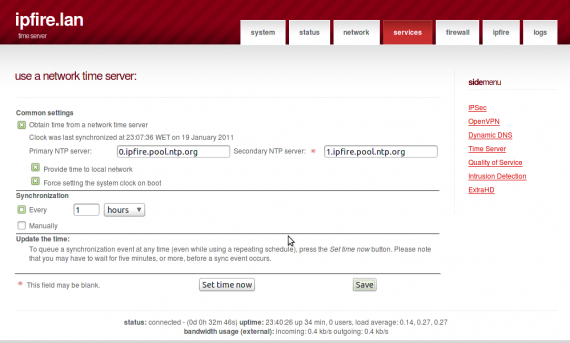

Temos também as opções do serviço de Ntp, para actualizar as horas. Que servidor queremos utilizar, de quanto em quanto tempo queremos que actualize, se queremos que o próprio IPFire, faça de servidor de Ntp para a rede local.

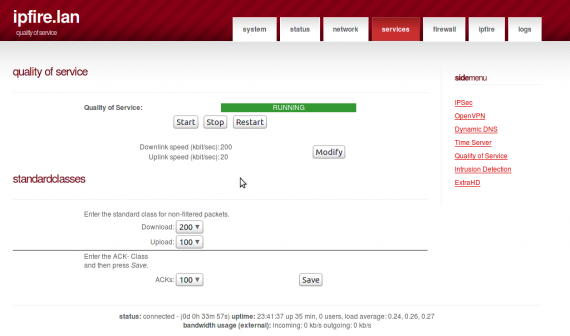

Opções de “Quality of service”, que são um pouco básicas, mas podem servir para o efeito.

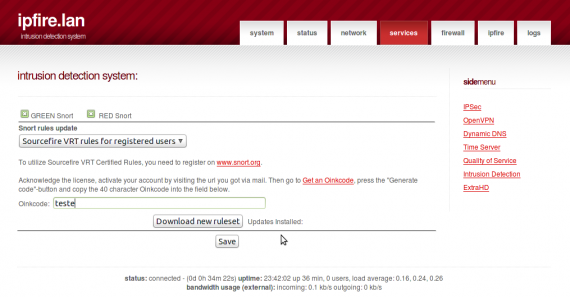

O serviço de detecção de intrusão, em que é usado o snort e podemos escolher em que interfaces queremos que sejam vigiados e as opções de actualização, por meio de regras da comunidade ou pelo serviço do sourcefire, em que é apenas preciso um registo e colocar no IPFire o código Oink que é fornecido.

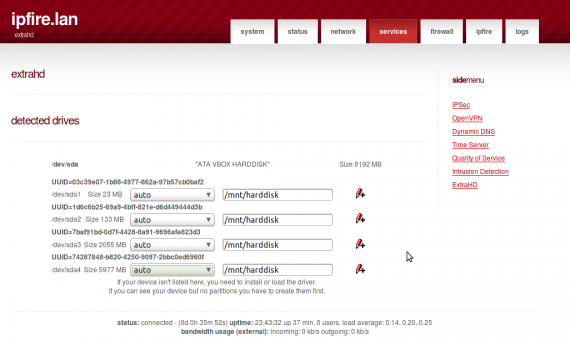

No ExtraHD, podemos adicionar outros discos, formata-los e partilhar pela rede como um simples file server.

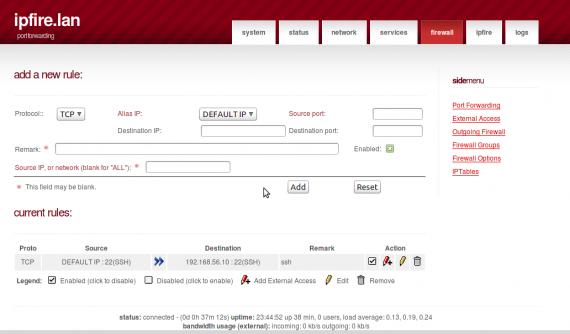

No tab “Firewall”, como primeira opção, temos a parte de redirecionamento de portas, de uma externa, para outra porta interna de um certo IP.

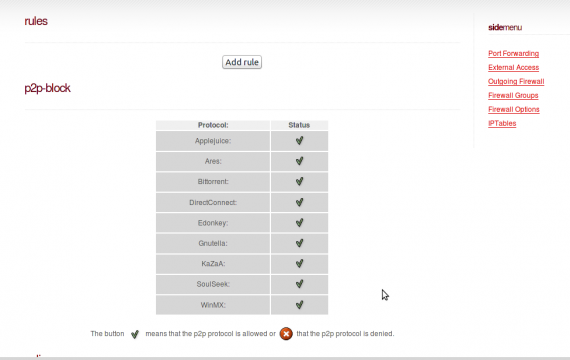

Temos uma menu de regras, em que podemos bloquear certos protocolos, por exemplo de pear 2 pear, mas pode-se adicionar mais regras.

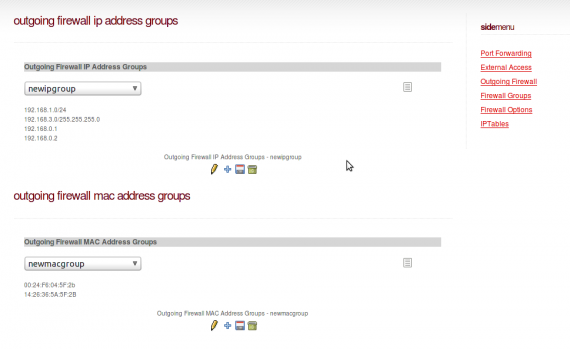

Nesta parte, podemos criar grupos por IP ou mac address, para ser mais fácil adicionar regras. Isto é, não adicionar máquina a máquina, mas sim a grupos.

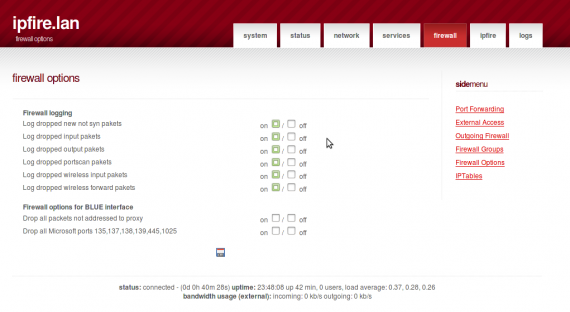

Temos opções de firewall a nivel de logs, que podemos ligar ou desligar e opções no interface azul, caso tenhamos um, que normalmente será uma rede wireless.

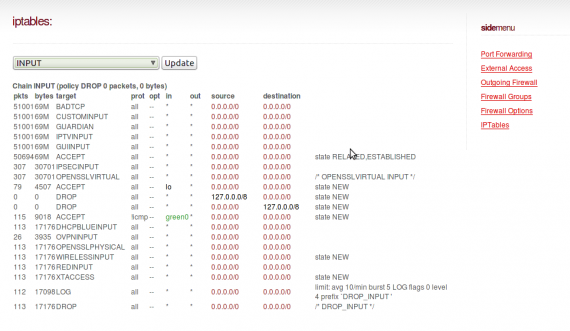

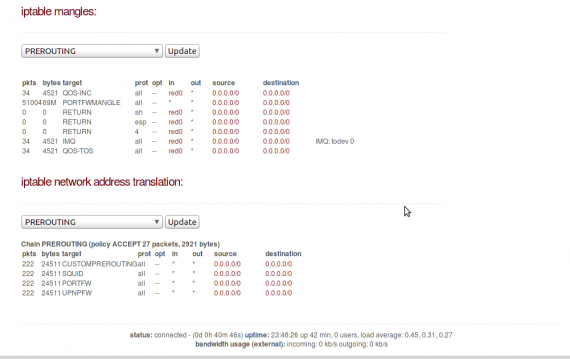

Neste menu, temos a listagem do Iptables, que é o sistema usado para firewall. Aqui não temos qualquer opção. É apenas uma listagem, neste caso de Input.

A continuação da mesma listagem, com as regras que foram definidas, pelo interface web.

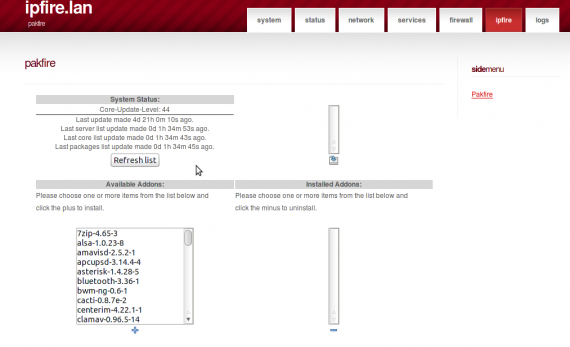

No tab “IPFire”, temos novamente um pequeno status, mas mais importante, temos uma lista de add-ons que podemos instalar no servidor e que podem complementar com mais funcionalidades este produto.

Como podem ver a listagem de programas que se pode instalar é bastante grande.

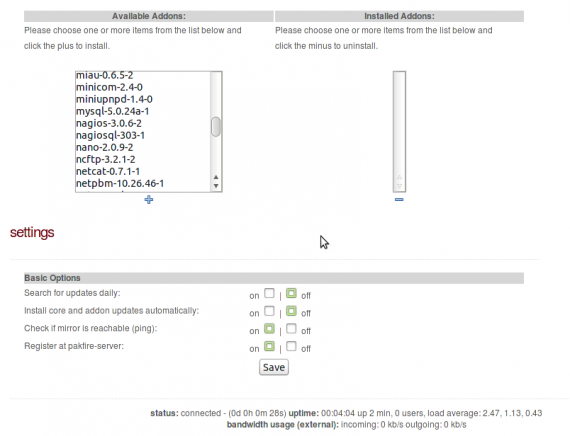

Temos também opções de verificação de updates, instalação ou não dos updates automaticamente, verificar mirrors dos ficheiros de add-on (.pak) e registarmo-nos no servidor de add-ons.

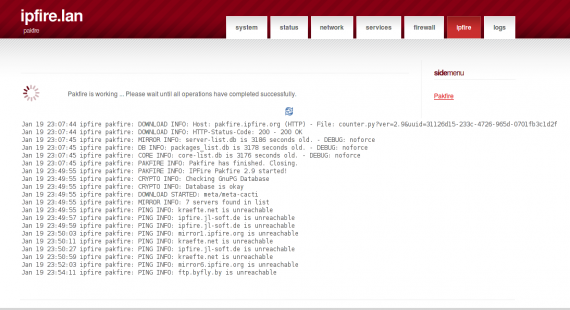

Tentei instalar o Cacti, mas não sei se era da minha ligação ou de alguma má configuração que fiz, que não chegava a qualquer mirror e por isso não consegui instalar este pacote, para servir de exemplo.

Dizer também, que este sistema de add-ons é muito simples, prático e fácil de usar e que em outros produtos tem muito sucesso, como no Firefox. O meu único medo é instalar serviços que desvirtuem a principal função do IPFire.

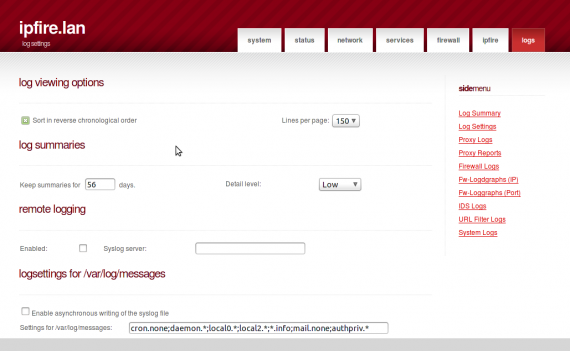

Temos alguma opções de logs, como um servidor remoto a correr Syslog e outras opções mais simples.

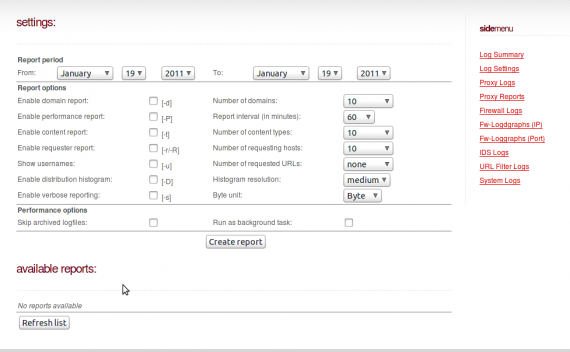

Esta parte é muito interessante e é onde podemos criar um report sobre o serviço de proxy, com as várias opções que nos são dadas. Muito útil numa empresa.

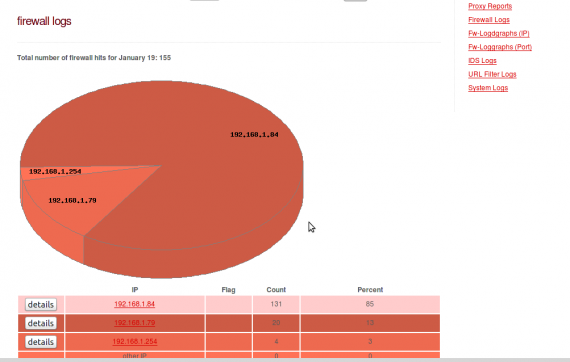

Podemos ver o report dos logs de firewall a nível de IPs, de um modo gráfico, com um “pie chart”.

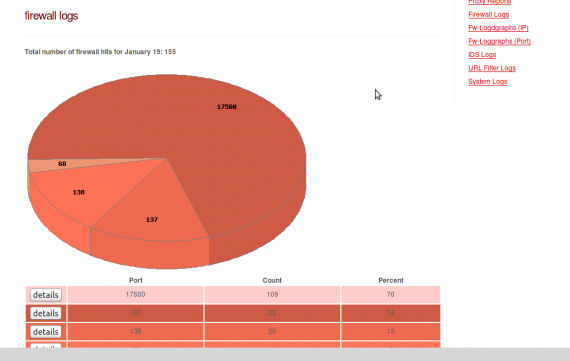

E o mesmo podemos fazer a nível de portas bloqueadas.

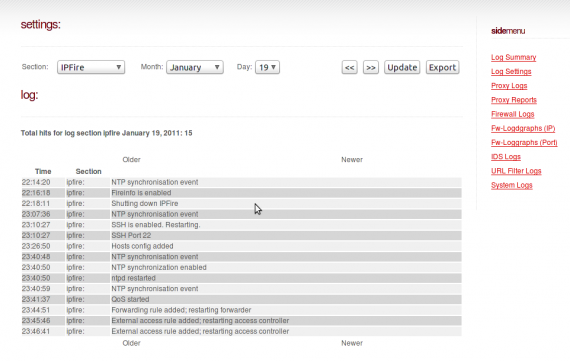

Por fim, a listagem dos logs em clear text em que temos a opção de os exportar, dentro de uma certa data.