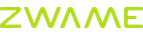

Em seguida vamos instalar o apache httpd server e php com o comando:

sudo apt-get install libapache2-mod-php5 php5-gd php5-mysql

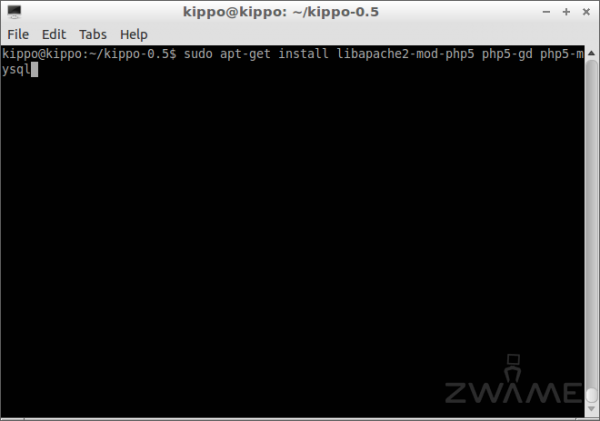

E fazemos o download do “Kippo-graph” com o comando:

wget http://bruteforce.gr/wp-content/uploads/kippo-graph-0.7.5.tar

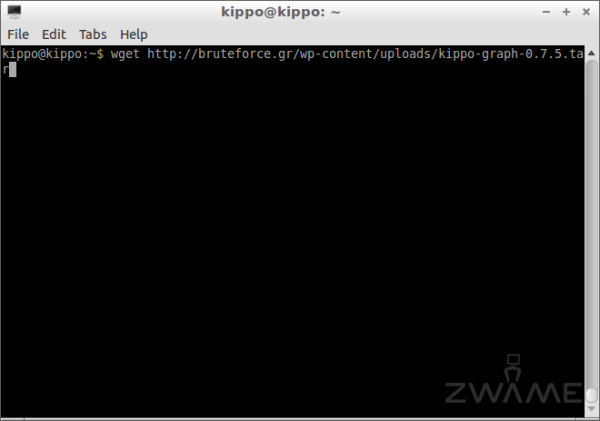

Em seguida movemos o ficheiro para a pasta do apache com o comando:

sudo mv kippo-graph-0.7.5.tar /var/www

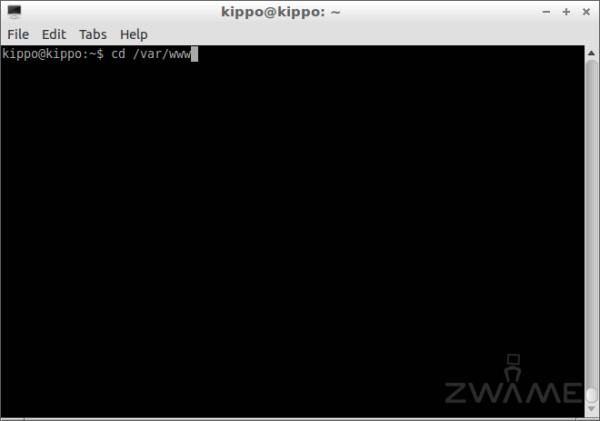

Acedemos a essa directoria com:

cd /var/www

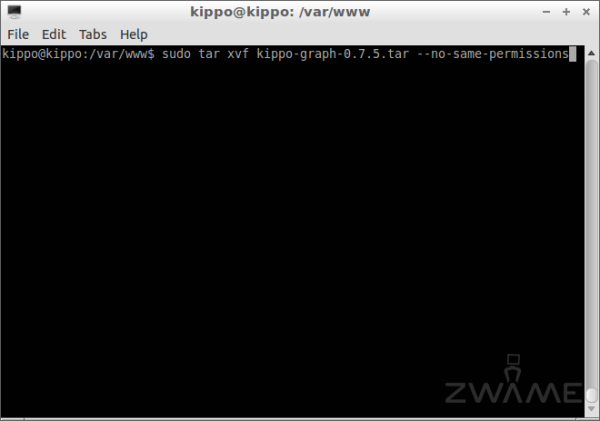

E descomprimimos com:

sudo tar xvf kippo-graph-0.7.5.tar --no-same-permissions

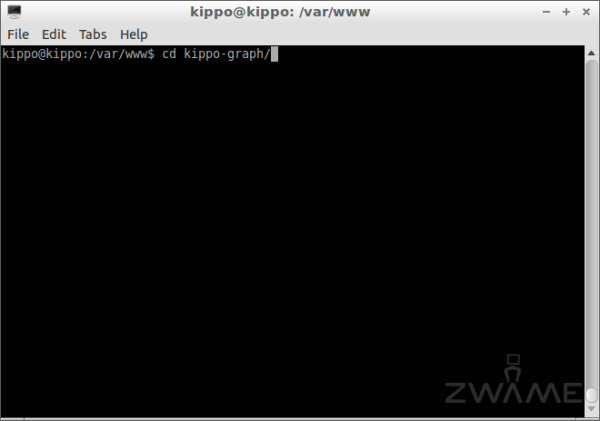

Acedemos à pasta do “kippo-graph” com o comando:

cd kippo-graph

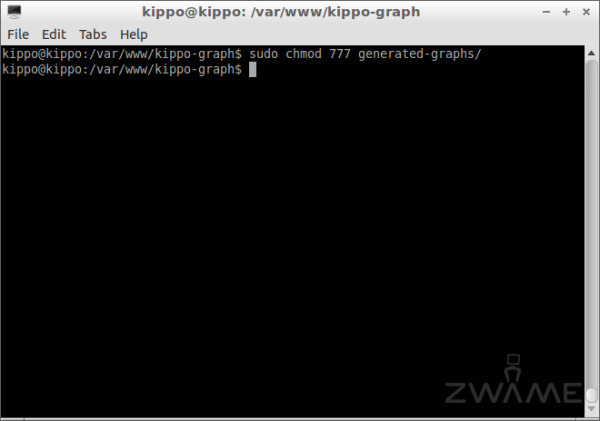

E temos que mudar as permissões da pasta onde são gerados os gráficos para:

sudo chmod 777 generated-graphs

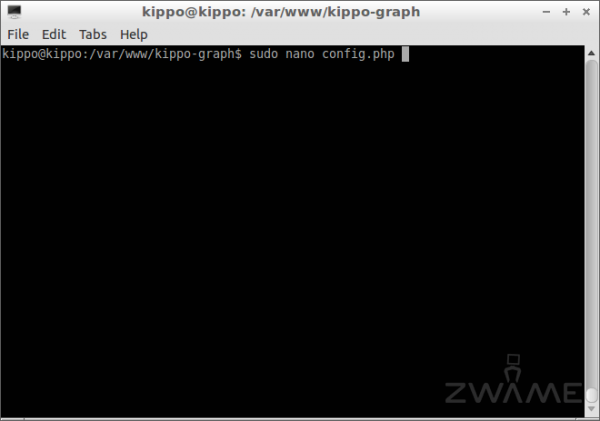

Depois editamos o ficheiro de configuração do “Kippo-graph”, com o comando:

sudo nano config.php

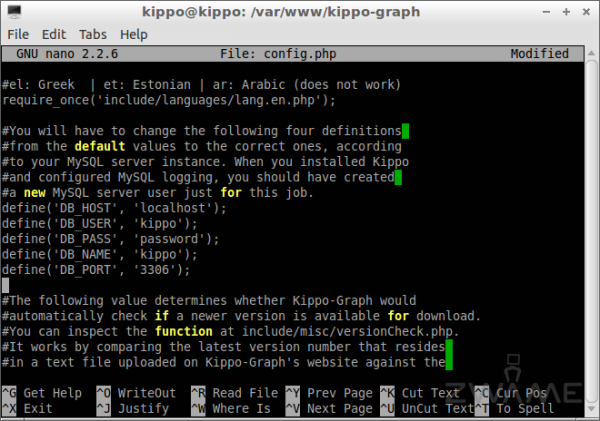

E alteramos para:

define('DB_HOST', 'localhost');

define('DB_USER', 'kippo');

define('DB_PASS', 'password');

define('DB_NAME', 'kippo');

define('DB_PORT', '3306');

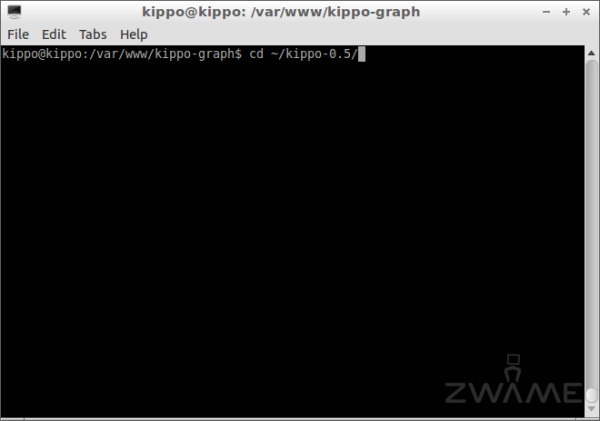

Voltamos à pasta do Kippo com o comando:

cd ~/kippo-0.5/

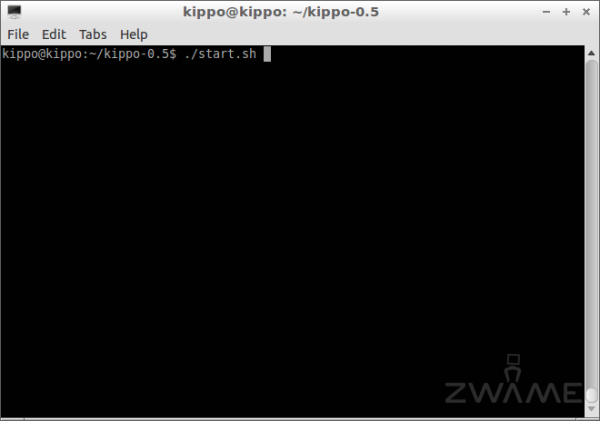

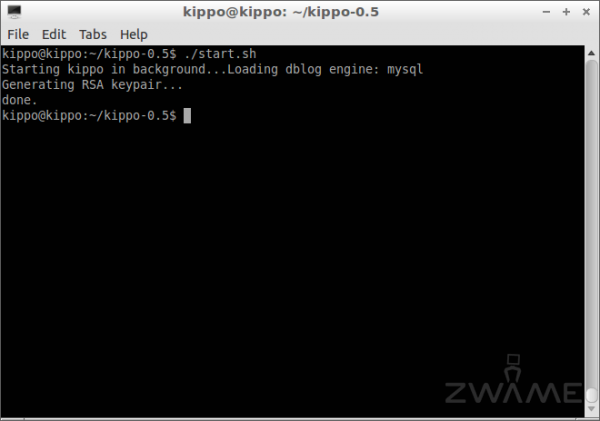

E podemos finalmente arrancar com ele, com o comando:

./start.sh

Se tudo correr bem, ele liga-se ao mysql e gera a chaves da máquina que é apresentada aos atacantes.

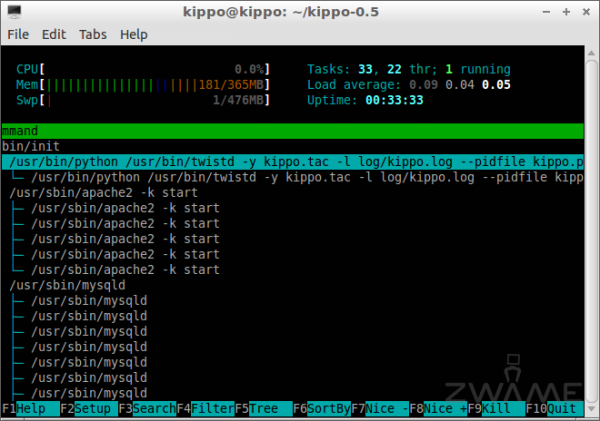

O processo fica em background e se corrermos o htop podemos ver ele a correr.

Sempre que se desliga a máquina ou se mate o processo, tem que se iniciar o Kippo manualmente, apesar de ele depois ficar em background.

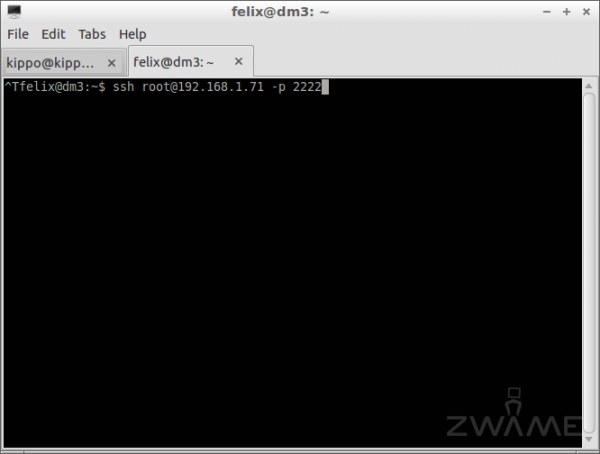

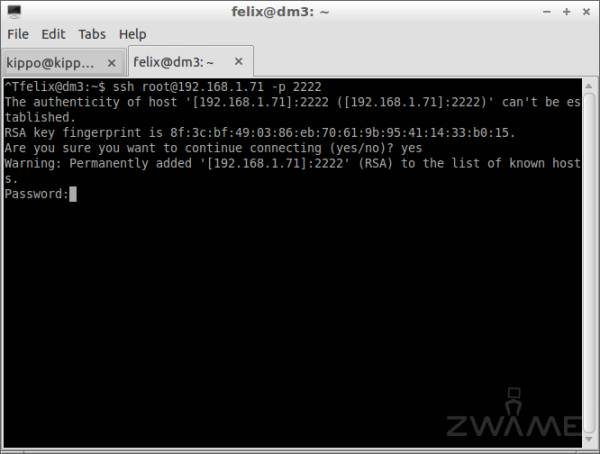

De outra máquina, se acedermos à porta 2222 com o ssh, podemos confirmar que temos ligação por ssh ao Kippo e verificar assim que está tudo ok.

ssh [email protected] -p 2222

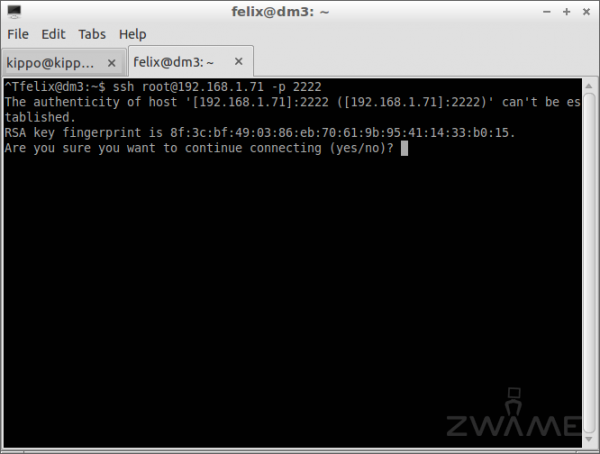

Deve aparecer para aceitar uma nova chave, gerada pelo Kippo.

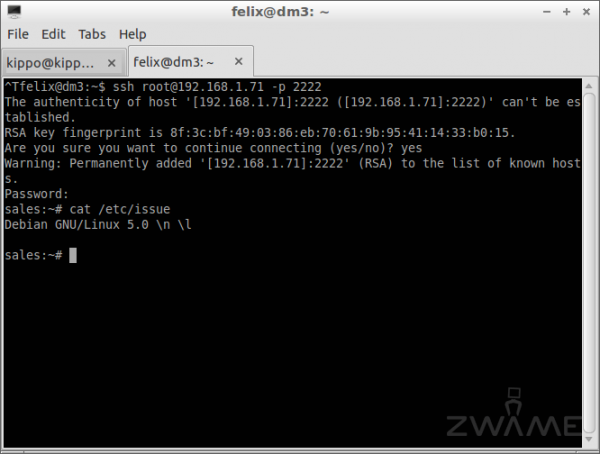

Podemos colocar uma das passwords que sabemos que permite login como “root”

E por fim ter acesso, ao que parece ser uma máquina com falhas de segurança a nível de ssh.

Confirmamos assim que temos acesso pela nossa rede interna, ao Kippo. Falta colocar a máquina na internet.

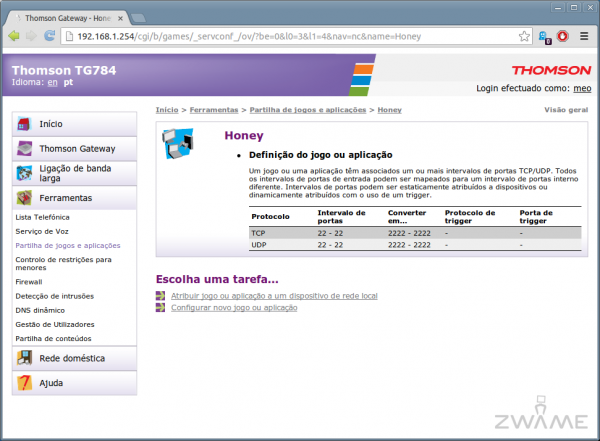

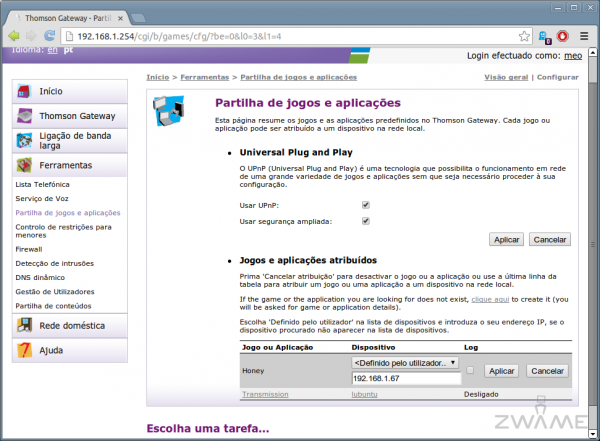

Para colocarmos o Kippo na internet, basta aceder ao router onde temos a ligação de internet e fazer um port forward em que dizemos que todas as ligações feitas ao IP público, à porta 22, são redireccionadas para o IP privado, para a porta 2222.

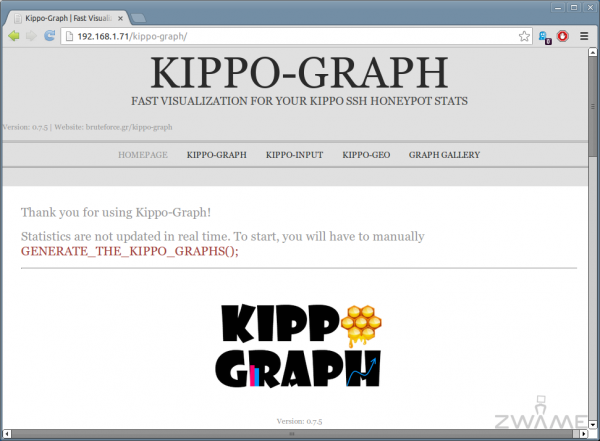

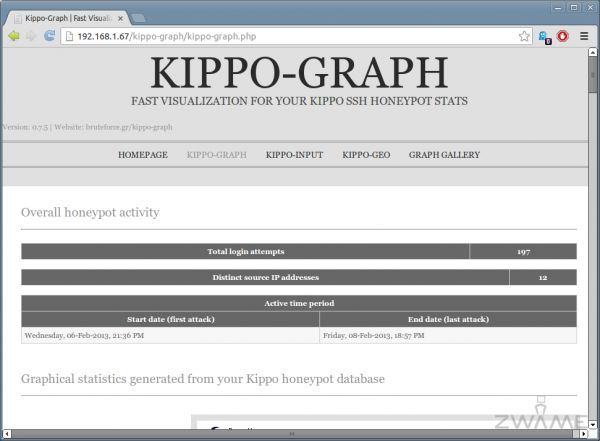

Para acedermos ao Kippo-graph, acedemos por browser a “http://192.168.1.71/kippo-graph/”. Aqui temos um link para gerar os gráficos.

Os gráficos não são em real time. Sempre que os queremos ver, deveremos carregar neste link para gerar os gráficos.

Passado poucos segundos, teremos os primeiros dentro do Kippo-graph.

Conclusão

Esta é apenas a primeira parte de duas partes sobre o Kippo.

Aqui vemos apenas como instalar e configurar este programa, para termos um honeypot de ssh a funcionar. Para muitos pode ser a parte mais interessante, no entanto a segunda parte que vai incidir sobre os resultados ao fim de um mês é também muito interessante e curioso, porque nem sempre acontece o que se espera.

Ter uma máquina ligada à Internet com serviços a correr é sempre um risco. Risco esse que pode ser calculado, mas que leva sempre que os mais curiosos e especialmente os mais maliciosos, tentem tirar proveito das falhas de segurança.

Com um honeypot temos uma ferramenta que nos mostra que riscos são esses e alimenta a curiosidade de quem se preocupa com segurança.

Espero que gostem deste artigo e que o sigam na segunda parte.